Как быть действительно анонимным в сети. Проверка конфигурации VPN-подключения Узнать свой ip адрес проверка анонимности

Многие VPN-сервисы защищают вашу конфиденциальность во время работы в сети на 5+, однако это еще не значит, что они безупречны. В этой статье мы расскажем про инструменты, которые позволят убедиться, что ваш VPN-сервис действительно надежно защищает вас и ваши данные.

Обеспечить безопасность пользовательских данных - вот главная задача, которая стоит перед каждым VPN-сервисом. Но как вообще можно быть уверенным в том, что сервис действительно защищает вас и ваши данные? можно допустить некоторые ошибки и, как следствие, столкнуться с утечкой данных и/или IP-адреса даже в тех случаях, когда вы подключены к VPN.

В этой статье мы расскажем вам, как проверить VPN-подключения на предмет утечек данных с помощью различных инструментов . Ответ на вопрос о том, действительно ли VPN-сервис защищает вас и ваши данные, кроется в результатах проведенных с помощью всех этих инструментов тестирования проверок. Итак, начнем!

Тестирование на предмет утечки DNS

Речь идет о системе доменных имен (DNS, Domain Name System). Она служит для упрощения доступа к сайтам за счет перевода доменных имен в соответствующие IP-адреса . Например, сайта vpnmentor.com имеет вид 104.25.7.109.

Как правило, задача перевода доменных имен в IP-адреса ложится на серверы вашего интернет-провайдера. В свою очередь, когда вы используете VPN-сервис, то ваш настоящий IP-адрес маскируется, что не позволяет посторонним отследить ваше физическое местоположение.

Но иногда запросы на перевод доменного имени в IP-адрес как бы просачиваются сквозь VPN-туннель (утекают, иначе говоря). Из-за этого IP-адрес и местонахождение вашего провайдера становятся видны всем желающим. Чтобы провести тестирование на предмет утечки DNS, вам нужно просто-напросто подключиться к VPN-серверу, находящемуся за пределами вашей страны. Затем зайдите на, к примеру, сайт dnsleaktest.com . Если вы увидите, что ваш IP-адрес, местонахождение и другие данные совпадают с данными вашего провайдера, то, увы, у вас есть утечка DNS.

Небольшое примечание: при утечках DNS не означает ваш настоящий IP-адрес остается скрытым. Утекают только лишь данные вашего интернет-провайдера. Впрочем, всего этого хватит, чтобы без проблем определить и ваш настоящий IP-адрес.

Чтобы предотвратить утечку DNS, используйте VPN-сервис, который располагает собственной зашифрованной системой доменных имен.

Тестирование на предмет утечки IP-адреса

Большинство VPN-сервисов обещают защищать ваш настоящий IP-адрес, однако в реальности дела обстоят… мягко говоря, иначе. Как показали результаты исследования, в ходе которого проверяли качество работы VPN-сервисов для устройств под управлением, порядка 84% VPN-сервисов допускают утечку настоящего IP-адреса пользователя.

Чтобы проверить ваш VPN-сервис, воспользуйтесь нашим .

Учтите, что необходимо проверять VPN-сервис на предмет утечек IP-адреса дважды: когда соединение установлено и когда соединение восстанавливается после обрыва или переподключения. Многие VPN-сервисы допускают утечки пользовательских IP-адресов именно на этапе переподключения после обрыва соединения.

Если VPN-подключение обрывается, то хороший VPN-сервис должен сразу активировать функцию should have a , которая полностью блокирует весь интернет-трафик.

Как проверить VPN-сервис на предмет утечки IP-адреса на этапе переподключения:

- Не останавливая VPN-соединение, отключитесь от интернета./li>

- Когда связь оборвется, подключите интернет снова и проведите штурм-тестирование IP-адреса. Для этого вам нужно будет открыть сразу несколько вкладок с сайтом, где можно провериться на предмет утечек IP-адресов, и быстро-быстро обновлять каждую из них.

- Когда VPN-сервис восстановит подключение, прекратите обновлять вкладки и посмотрите на результаты теста.

- Если в какой-то из вкладок вдруг окажется ваш реальный IP-адрес, то, увы, у вас есть утечки IP-адреса на этапе переподключения.

Безопасный и надежный VPN-сервис позволит вам предотвратить любые утечки IP-адресов . Также вы можете вручную отключить возможность подключения по IPv6 на вашем устройстве, если у вас наблюдаются именно утечки типа IPv6. К слову, если ваш VPN-сервис поддерживает IPv6, то вы автоматически получаете полную защиту от утечек IPv4.

Тестирование на предмет утечки WebRTC

WebRTC - это API (интерфейс программирования приложений), встроенный в такие браузеры, как Firefox, Chrome и Opera. Обмен файлами по стандарту P2P и общение в голосовых и видео-чатах через браузер без использования сторонних плагинов или расширений стало возможным именно благодаря WebRTC. Для Internet Explorer и прочих браузеров есть различные плагины, добавляющие поддержку WebRTC.

Об утечке WebRTC говорят, когда ваш IP-адрес утекает в сеть через API WebRTC. Проверить свой VPN-сервис на предмет утечки WebRTC можно, посетив сайт Perfect Privacy WebRTC Test .

Чтобы предотвратить утечку такого типа, достаточно просто отключить поддержку WebRTC в используемом вами браузере.

Проверка скорости VPN-подключения

VPN-сервис должен защищать безопасность и анонимность пользователя, это факт. Но это еще не все! Скорость подключения является одним из важнейших аспектов любого VPN-сервиса . . Мы перечислим лишь некоторые из них.

- Ограничения, установленные вашим интернет-провайдером

Ваш VPN-сервис может поддерживать астрономически высокую скорость подключения, но на деле скорость никогда не превысит ту, что указана в вашем договоре с интернет-провайдером. Именно ваш провайдер решает, с какой скоростью вы сможете работать в сети.

- Уровень шифрования

Чем выше уровень шифрования, тем ниже скорость VPN-подключения. Протокол L2PT не только безопаснее протокола PPTP, но и гораздо медленнее. Иными словами, если ваша интернет-деятельность не требует сверхнадежной защиты, то лучше использовать шифрование попроще.

- Физическое расстояние между пользователем и VPN-сервером

Это самый распространенный аспект, влияющий на скорость VPN-соединения. Если вы находитесь в Индии и подключаетесь к серверу, расположенному в США, то придется терпеть относительно низкую скорость соединения. Решить эту проблему можно, если выбрать сервер, расположенный ближе всего к тому месту, где находитесь вы сами.

- Число активных пользователей, подключенных к тому же VPN-серверу

Серверы многих популярных VPN-сервисов перегружены пользователями, увы. Из-за этого скорость подключений падает. Прежде чем оформить подписку на понравившийся вам сервис, убедитесь, что у вас будет доступ к данным о статусе серверов с указанием их загрузки в режиме реального времени.

- Настройки файрволла

В настройках вашего файрволла не должно быть ничего такого, что вмешивалось бы в VPN-трафик или работу процесса. В противном случае скорость подключения может упасть более чем значительно.

- Вычислительная мощность вашего устройства

Итак, вы установили VPN-клиент на компьютер или смартфон. Это значит, что ваше устройство постоянно зашифровывает и расшифровывает пакеты данных. На это дело уходят значительные вычислительные мощности, и чем быстрее ваше подключение к сети, тем больше ресурсов нужно на обработку данных.

Иными словами, у вас может быть самый быстрый VPN-сервис и самая высокая скорость подключения от интернет-провайдера, но если процессор вашего устройства просто не успевает обрабатывать данные…

Чтобы проверить скорость вашего VPN-подключения, зайдите на сайт Speedof.me

Что делать, если обнаружилась утечка данных?

Если у вас обнаружились утечки данных, обратитесь в техподдержку вашего VPN-сервиса и постарайтесь решить проблему с помощью специалистов. Знайте, что реклама VPN-сервисов зачастую нацелена на неопытных пользователей, которые могут попасться на маркетинговые уловки. Поэтому, как вариант, можно просто начать пользоваться услугами высококачественного VPN-сервиса, который не позволяет данным утекать на сторону.

Вот список VPN-сервисов, которые мы могли бы вам порекомендовать.

| Провайдер | Наша оценка | |

|---|---|---|

|

5.0 | Начать » |

|

4.9 | Начать » |

|

4.8 |

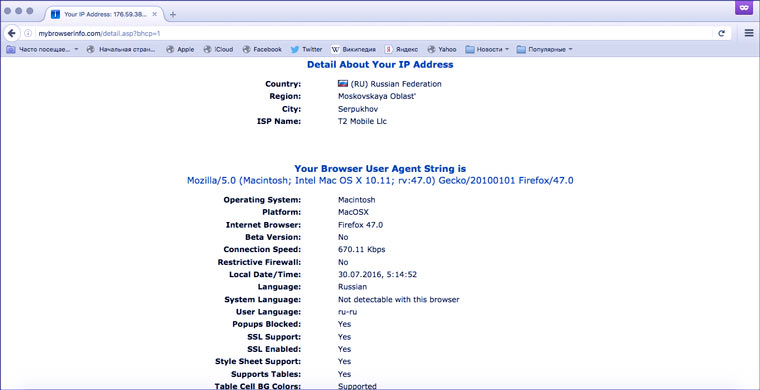

Здесь Вы можете проверить на анонимность proxy сервер, на который настроен Ваш браузер. По адресам представленным ниже, находятся динамически создаваемые страницы, которые покажут всю или почти всю (наиболее существенную) информацию о Вашем компьютере. Информацию, представленную на этих страницах, может получить любой администратор web-сервера, когда вы скачиваете с его сервера файл, читаете странички или смотрите картинки - поэтому настоятельно рекомендуем познакомиться с тем,

что можно узнать о Вас в Internet:

Там представлена вся та же информация, что и на адресах, перечисленных выше, но и кроме того(!) есть поле сверху - и в нем Вы можете увидеть Ваш реальный IP адрес ! Каким образом определяется Ваш реальный IP адрес и как "спрятать" его, читайте статью Anti-proxy .

Если Вы полагаете, что ряд непонятных строчек - это все, что можно узнать о Вас, то вы ошибаетесь.

Если Вы не используете анонимный прокси сервер, то всего лишь по одному IP адресу о Вас можно узнать многое. Итак...

что можно узнать о Вас по IP адресу

Для этого теста Вам понадобится Ваш IP-адрес (полученный по одной из ссылок, указанных выше).

Если у Вас возникли проблемы с получением этого адреса, или Вы не желаете проверять его, то можете посмотреть информацию об адресе www.yandex.ru - просто впишите его в поле "SmartWhois".

Просто впишите в поле "SmartWhois" нужный (к примеру, Ваш) IP, и нажмите кнопку "Go". В 99% случаев, как минимум, Вы получите имя Вашего провайдера (название фирмы), и информацию о том, в каком городе вы находитесь (исходя из IP адреса).

Как максимум (то есть, далеко не всегда) Вы можете узнать:

- имя и физический адрес провайдера (фирмы);

- город, в котором Вы находитесь;

- ФИО, телефон, e-mail провайдера (человека, отвечающего за работу Вашей подсети / IP адреса);

- (для организаций) название Вашей организации;

- (для организаций) фактический (физический) адрес!

С похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея - определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py , поздравляю, вы спалились.Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес - не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься - запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.Подробнее можно посмотреть документацию здесь

С похожей функциональностью, написанием которого я совсем недавно занимался.

Главная идея - определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py , поздравляю, вы спалились.Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес - не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься - запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.Подробнее можно посмотреть документацию здесь

В жизни бывает так, что нужна 100% анонимность при использовании интернета через браузер (обойдусь без примеров, а то в комменты опять придут суровые парни и будут обвинять меня в подстрекательстве и грозить отделом «К»). Как сделать так, чтобы сайты в интернете (например Google) не могли идентифицировать вас и записать сведения о каких-либо действиях в ваше досье?

Бывает, включишь VPN с режимом «инкогнито», нигде не авторизируешся, а AdSense внезапно пугает до боли знакомыми объявлениями. Как он определяет кто есть кто?

Чтобы ответить на этот вопрос, проведем эксперимент. Откроем вкладки в четырех браузерах:

- Tor Browser 6.0.2 (на основе Mozilla Firefox 45.2.0);

- Safari 9.0 (режим «инкогнито»);

- Google Chrome 52.0.2743.82 (режим «инкогнито»);

- Mozilla Firefox 46.0.01 (режим «инкогнито»).

И посмотрим, какие данные о человеке они могут собрать. Что мы рассказываем о себе сайту, набрав URL в адресной строке?

Предоставляем уникальные параметры рендеринга картинок (Canvas Fingerprinting)

Canvas Fingerprinting - технология идентификации пользователей, разработанная около 4 лет назад в AddThis. Принцип ее работы базируется на том, что когда при загрузке страницы происходит прорисовка (рендеринг) картинки (обычно это однотонный блок под цвет фона с невидимым текстом), то браузер для этого собирает кучу инфы о системе: какое есть железо и графические драйвера, версия GPU, настройки ОС, информация о шрифтах, механизмы сглаживания и множество других мелочей.

Вместе это огромное множество деталей образует уникальную характеристику, по которой можно отличить связку компьютер/браузер пользователя от всех других в мире. Для каждого она записывается в виде строки похожей на DA85E084. Бывают совпадения (по данным Panopticlick, в среднем шанс найти двойника 1 к ), но в таком случае можно дополнить их другими возможностями для установления личности (о них ниже).

Tor спрашивает разрешения о получении Canvas Fingerprinting и если проявить внимательность и не давать согласия, то эту инфу можно оставить при себе. А вот все остальные браузеры сдают своего владельца без единого писка.

Побробнее об этом методе идентификации можно почитать в Википедии .

Пробиваем себя по базам рекламных предпочтений

Скриптами для определения Canvas Fingerprint сейчас оснащены многие посещаемые сайты. Получив это уникальное значение, один сайт можно попросить у другого сведения о человеке. Например, привязанные аккаунты, друзей, используемые IP-адреса и информацию о рекламных предпочтениях . По ссылке ниже можно проверить, в каких системах есть сведения о ваших потребительских интересах, привязанные к Canvas Fingerprinting.

Tor опять попросил того же разрешение, что и в первом пункте и из-за моего отказа ничего не нашлось. Safari нашел меня в базах 3, Chrome в 13, а Firefox в 4. Если выйти из режима инкогнито, то в последнем число баз возрастает до 25, так как большинство из них используют для идентификации старые добрые cookies.

Делимся IP-адрес и оператором связи

В Tor с помощью кнопки New Identity можно менять «страну пребывания». А режимы «инкогнито» не скрывают IP-адрес (для этого надо дополнительно использовать прокси или VPN), а делятся с владельцам сайта вашим примерным местоположением и информацией об интернет-провайдере.

Раскрываем свой город и время в нем (при включенных службах геолокации)

На yandex.ru в Tor без всяких разрешений на определение местоположения показал, где я приблизительно нахожусь и который у меня час. С другими браузерами аналогично.

Отправляем свои точные координаты

Tor даже не стал спрашивать разрешения на определение координат и просто выдал нули. Safari, Chrome и Firefox спросили стандартное разрешение (как в обычном режиме) и не удосужились напомнить о том, что я шифруюсь и таких данных раскрывать не должна.

Раскрываем свой город и время в нем (при отключенных службах геолокации)

Потом я отключила службы геолокации на Mac и снова зашла на yandex.ru. Tor заставил сайт думать, что я в Румынии, но время оставил московское (по несовпадению IP и часового пояса можно будет на раз банить VPN-щиков в случае запрета). В других браузерах все осталось как раньше.

Дело в том, что «Яндексу» для определения местоположения не нужен GPS (или данные WPS от устройства). Ведь у него есть «Локатор»! Вошли в сеть через Wi-Fi? Точка доступа уже есть в базе (см. статью ). Раздали себе инет с телефона? Сотовая вышка сдаст.

Предоставляем сведения о языковых настройках

Еще один верный признак любителя VPN - несовпадение языка со страной, с IP которой он сидит. Tor подвел - язык у него всегда английский (но его можно поменять, но я думала, что должен меняется автоматически под страну). У остальных настройки такие же, как и в обычном режиме.

Рассказываем все о своем браузере и системе

Операционная система, скорость соединения, цветовые характеристики монитора, поддержка разных технологий, ширина окна браузера, версия Flash - куча мелочей, которые дополняют уникальную характеристику пользователя. Tor подтасовывает некоторые из этих данных (пример Windows 7), а остальные браузеры абсолютно честны.

Человек может сменить IP, включить «инкогнито», а скрипт для поднятия цен быстро вычислит: «Это кто такой к нам с тормознутым инетом, старой версией флеш и Windows XP второй раз зашел, но теперь решил притвориться жителем Сейшел? Повышаем на 20%!»

Делимся списком установленных плагинов

Еще одна характеристика, которая добавляет человеку уникальности - список плагинов (с информацией о версиях), установленных в его браузере. Tor их скрывает. Другие браузеры нет.

Как видите, Tor Browser обеспечивают неплохую анонимность. Но исторические факты говорят о том, что если человек совершает что-то действительно серьезное с помощью onion-сети, то его все же иногда находят . Все, наверное, помнят показательную историю с основателем Silk Road (магазина по продаже наркотиков) Росса Ульбрихта.

А режимы «инкогнито» нужны только, чтобы полазить за чужим компом и не оставить следов. Можно в дополнение к ним заблокировать JavaScript, это уменьшит число возможных способов идентификации, но многие сайты станут непригодными для использования.

Открываем список установленных в системе шрифтов (=> программ)

В дополнение к эксперименту хотелось бы рассказать об еще одной интересной функции современных браузеров. Любой сайт может получить список шрифтов, установленных в системе. У многих приложений есть какие-то свои уникальные шрифты и по ним можно определить род занятий человека. А исходя из этого показывать ему рекламные объявления. В Tor и режиме «инкогнито» это не работает (или выдается слишком короткий перечень).

Все это - вершина айсберга

Для защиты от вышеперечисленных способов идентификации есть специальные плагины для разных браузеров. Но не стоит тратить силы на их установку. Так как они не могут защитить от сбора всех возможных сведений.

Ведь в статье я показала самые простые и понятные примеры того, как браузеры собирают информацию о нас. Но их можно было бы привести гораздо больше: flash cookies, Silverlight cookies, отставание времени от поясного (у многих есть хотя 0,2-0,8 секунд) - множество мелочей, которые были бы лишними. Ведь читателю уже понятно, что открывая браузер он сообщает о себе миру огромное количество сведений и демонстрирует набор уникальных характеристик, которые отличает его компьютер от всех других.

Чем грозят все эти сборы информации?

Собирать сведения о большей части людей на планете нужно только с одной целью - повышать кликабельность рекламных объявлений, чтобы больше зарабатывать на этом. В принципе, от этого только польза - легче найти какие-то товары или услуги.

Еще продвинутые методы идентификации полезны магазинам для сбора сведений о клиентах. Чтобы человек не мог зайти на сайт под другим IP/отключив cookies и остаться неузнанным. Язык, время, редкий шрифт/плагин, характеристики монитора, характерная ошибка в поисковом запросе, по которому пришел - и все! Снимайте коньки, мы вас узнали. Сомнений нет, это тот самый человек, который год назад делал заказ #2389. С помощью этих данных автоматизированные маркетинговые системы могут продать ему больше.

Или естественно, все это могут использовать спецслужбы. Но кто знает, как у них там все работает.