Къде да намеря tls в internet explorer. Проблеми с протокола TSL – не може да се свърже сигурно с тази страница

Когато отидете на който и да е правителствен портал или портал за услуги (например EIS), потребителят може внезапно да срещне грешката „Не е възможно безопасно свързване с тази страница. Сайтът може да използва остарели или слаби TLS настройки за сигурност." Този проблем е доста често срещан и се наблюдава от няколко години сред различни категории потребители. Нека да разгледаме същността на тази грешка и възможностите за нейното разрешаване.

Както знаете, сигурността на потребителските връзки към мрежовите ресурси се осигурява чрез използването на SSL/TSL - криптографски протоколи, отговорни за сигурното предаване на данни в Интернет. Те използват симетрично и асиметрично криптиране, кодове за удостоверяване на съобщения и други специални функции, които ви позволяват да поддържате поверителността на вашата връзка, като не позволявате на трети страни да декриптират вашата сесия.

Ако при свързване към сайт браузърът открие, че ресурсът използва неправилни параметри на SSL/TSL протокола за сигурност, потребителят получава горното съобщение и достъпът до сайта може да бъде блокиран.

Доста често ситуацията с протокола TLS възниква в браузъра IE, популярен инструмент за работа със специални правителствени портали, свързани с различни форми на отчитане. Работата с такива портали изисква наличието на браузъра Internet Explorer и именно на него въпросният проблем възниква особено често.

Причините за грешката „Сайтът може да използва остарели или несигурни TLS настройки за сигурност“ може да са следните:

Как да коригирате дисфункцията: Използват се слаби настройки за сигурност на TLS

Решението на проблема може да бъде описаните по-долу методи. Но преди да ги опишем, препоръчвам просто да рестартирате компютъра си - макар и тривиален, този метод често се оказва доста ефективен.

Ако не помогне, направете следното:

- Деактивирайте временно вашата антивирусна програма. В доста случаи антивирусът блокира достъпа до ненадеждни (по нейна оценка) сайтове. Временно деактивирайте антивирусната програма или деактивирайте проверката на сертификати в настройките на антивирусната програма (например „Не проверявайте защитените връзки“ на Kaspersky Antivirus);

- Инсталирайте най-новата версия на програмата CryptoPro на вашия компютър (в случай на предишна работа с тази програма). Остаряла версия на продукта може да причини грешка, че страницата не е сигурно свързана;

- Променете настройките на IE. Отидете на „Опции на браузъра“, изберете раздела „Сигурност“, след което щракнете върху „Надеждни сайтове“ (адресът на вашия портал вече трябва да е въведен там, ако не, въведете го). В долната част премахнете отметката от опцията „Активиране на защитен режим“.

След това щракнете върху бутона „Сайтове“ по-горе и премахнете отметката от опцията „За всички сайтове в тази зона...“. Кликнете върху „Ok“ и опитайте да отидете на проблемния сайт.

- Изтрийте бисквитките на браузъра IE. Стартирайте браузъра и натиснете бутона Alt, за да се покаже менюто. Изберете раздела „Инструменти“ - „Изтриване на хронологията на браузъра“, поставете отметка в квадратчето (ако не присъства) на опцията „Бисквитки...“, след което щракнете върху „Изтриване“;

- Деактивирайте използването на VPN програми (ако има такива);

- Опитайте да използвате различен браузър, за да отидете до проблемния ресурс (в случай че не се изисква да използвате конкретен браузър);

- Проверете компютъра си за вируси (например доказаният Doctor Web Curate ще ви помогне);

- Деактивирайте опцията “Secure Boot” в BIOS. Въпреки известната нестандартна природа на този съвет, той е помогнал на повече от един потребител да се отърве от грешката „остарели или ненадеждни TLS параметри“.

Деактивирайте опцията “Secure Boot” в BIOS

Заключение

Причината за грешката „Сайтът може да използва остарели или ненадеждни параметри за сигурност на протокола TLS“ доста често е локален компютърен антивирус, който по определени причини блокира достъпа до желания интернет портал. Ако възникне проблемна ситуация, препоръчително е първо да деактивирате антивирусната си програма, за да се уверите, че тя не причинява въпросния проблем. Ако грешката продължава да се повтаря, тогава препоръчвам да преминете към прилагане на други съвети, описани по-долу, за да разрешите проблема с ненадеждните настройки за сигурност на TSL протокола на вашия компютър.

TLS е наследник на SSL, протокол, който осигурява надеждна и сигурна връзка между възлите в Интернет. Използва се при разработването на различни клиенти, включително браузъри и приложения клиент-сървър. Какво е TLS в Internet Explorer?

Малко за технологията

Всички предприятия и организации, които се занимават с финансови транзакции, използват този протокол, за да предотвратят подслушване на пакети и неоторизиран достъп от нарушители. Тази технология е предназначена да защитава важни връзки от атаки на нарушители.

По принцип техните организации използват вграден браузър. В някои случаи - Mozilla Firefox.

Активиране или деактивиране на протокол

Понякога е невъзможен достъп до някои сайтове, тъй като поддръжката на SSL и TLS технологиите е деактивирана. В браузъра се появява известие. И така, как можете да активирате протоколи, за да продължите да се наслаждавате на защитени комуникации?

1. Отворете контролния панел чрез Старт. Друг начин: отворете Explorer и щракнете върху иконата на зъбно колело в горния десен ъгъл.

2.Отидете в секцията „Опции на браузъра“ и отворете блока „Разширени“.

3. Поставете отметка в квадратчетата до „Използване на TLS 1.1 и TLS 1.2“.

4. Щракнете върху OK, за да запазите промените си. Ако искате да деактивирате протоколите, което силно не се препоръчва, особено ако използвате онлайн банкиране, премахнете отметките от същите елементи.

Каква е разликата между 1.0 и 1.1 и 1.2? 1.1 е само леко подобрена версия на TLS 1.0, която частично наследи своите недостатъци. 1.2 е най-сигурната версия на протокола. От друга страна, не всички сайтове могат да се отварят с активирана тази версия на протокола.

Както знаете, месинджърът на Skype е директно свързан с Internet Explorer като компонент на Windows. Ако не сте маркирали TLS протокола в настройките, може да възникнат проблеми със Skype. Програмата просто няма да може да се свърже със сървъра.

Ако поддръжката на TLS е деактивирана в настройките на Internet Explorer, всички свързани с мрежата функции на програмата няма да работят. Освен това безопасността на вашите данни зависи от тази технология. Не го пренебрегвайте, ако извършвате финансови транзакции в този браузър (покупки в онлайн магазини, превод на пари чрез онлайн банкиране или електронен портфейл и др.).

Протоколът TLS криптира интернет трафик от всякакъв вид, като по този начин прави комуникацията и онлайн продажбите сигурни. Ще говорим за това как работи протоколът и какво ни очаква в бъдеще.

От статията ще научите:

Какво е SSL

SSL или Secure Sockets Layer беше оригиналното име на протокола, който Netscape разработи в средата на 90-те години. SSL 1.0 никога не е бил публично достъпен, а версия 2.0 имаше сериозни недостатъци. SSL 3.0, пуснат през 1996 г., беше цялостен ремонт и даде тона за следващата фаза на развитие.

Какво е TLS

Когато следващата версия на протокола беше пусната през 1999 г., Internet Engineering Task Force го стандартизира и му даде ново име: Transport Layer Security или TLS. Както се посочва в документацията на TLS, „разликата между този протокол и SSL 3.0 не е критична“. TLS и SSL образуват постоянна поредица от протоколи и често се комбинират под името SSL/TLS.

Протоколът TLS криптира интернет трафик от всякакъв вид. Най-често срещаният тип е уеб трафик. Знаете кога вашият браузър установява TLS връзка - ако връзката в адресната лента започва с "https".

TLS се използва и от други приложения, като системи за поща и телеконференции.

Как работи TLS

Шифроването е необходимо за сигурна комуникация онлайн. Ако вашите данни не са криптирани, всеки може да ги анализира и да чете чувствителна информация.

Най-сигурният метод за криптиране е асиметрично криптиране. Това изисква 2 ключа, 1 публичен и 1 частен. Това са файлове с информация, най-често много големи числа. Механизмът е сложен, но просто казано, можете да използвате публичен ключ за криптиране на данни, но имате нужда от частен ключ, за да ги декриптирате. Двата ключа са свързани с помощта на сложна математическа формула, която е трудна за хакване.

Можете да мислите за публичния ключ като информация за местоположението на заключена пощенска кутия с дупка, а за частния ключ като за ключ, който отваря пощенската кутия. Всеки, който знае къде е кутията, може да пусне писмо там. Но за да го прочете, човек се нуждае от ключ, за да отвори кутията.

Тъй като асиметричното криптиране използва сложни математически изчисления, то изисква много изчислителни ресурси. TLS решава този проблем, като използва асиметрично криптиране само в началото на сесия за криптиране на комуникациите между сървъра и клиента. Сървърът и клиентът трябва да се споразумеят за един сесиен ключ, който двамата ще използват за криптиране на пакети с данни.

Извиква се процесът, чрез който клиентът и сървърът се договарят за сесиен ключ ръкостискане. Това е моментът, в който 2 комуникиращи компютъра се представят един на друг.

TLS процес на ръкостискане

Процесът на TLS ръкостискане е доста сложен. Стъпките по-долу очертават процеса като цяло, за да можете да разберете как работи като цяло.

- Клиентът се свързва със сървъра и иска защитена връзка. Сървърът отговаря със списък от шифри - алгоритмичен набор за създаване на криптирани връзки - които той знае как да използва. Клиентът сравнява списъка със своя списък с поддържани шифри, избира подходящия и уведомява сървъра кой от тях двамата ще използват.

- Сървърът предоставя своя цифров сертификат - електронен документ, подписан от трета страна, който потвърждава автентичността на сървъра. Най-важната информация в сертификата е публичният ключ към шифъра. Клиентът потвърждава автентичността на сертификата.

- Използвайки публичния ключ на сървъра, клиентът и сървърът установяват сесиен ключ, който и двамата ще използват по време на сесията за криптиране на комуникациите. Има няколко метода за това. Клиентът може да използва публичния ключ за шифроване на произволен номер, който след това се изпраща на сървъра за декриптиране и двете страни след това използват този номер, за да установят ключа на сесията.

Сесиен ключ е валиден само за една непрекъсната сесия. Ако по някаква причина комуникацията между клиента и сървъра бъде прекъсната, ще е необходимо ново ръкостискане, за да се установи нов сесиен ключ.

Уязвимости на протоколите TLS 1.2 и TLS 1.2

TLS 1.2 е най-често срещаната версия на протокола. Тази версия инсталира оригиналната платформа за опции за криптиране на сесията. Въпреки това, подобно на някои предишни версии на протокола, този протокол позволява използването на по-стари техники за криптиране за поддръжка на по-стари компютри. За съжаление, това доведе до уязвимости във версия 1.2, тъй като тези по-стари механизми за криптиране станаха по-уязвими.

Например, TLS 1.2 стана особено уязвим за атаки за подправяне, при които нападател прихваща пакети с данни по време на сесия и ги изпраща, след като ги прочете или модифицира. Много от тези проблеми се появиха през последните 2 години, което налага спешното създаване на актуализирана версия на протокола.

TLS 1.3

Версия 1.3 на протокола TLS, която скоро ще бъде финализирана, решава много от проблемите с уязвимостите, като изоставя поддръжката на наследени системи за криптиране.

Новата версия има съвместимост с предишни версии: например връзката ще се върне към TLS 1.2, ако една от страните не може да използва по-нова система за криптиране в списъка с разрешени протоколни алгоритми на версия 1.3. Въпреки това, при атака за подправяне на връзка, ако хакер насилствено се опита да понижи версията на протокола до 1.2 по средата на сесия, това действие ще бъде забелязано и връзката ще бъде прекратена.

Как да активирате поддръжката на TLS 1.3 в браузърите Google Chrome и Firefox

Firefox и Chrome поддържат TLS 1.3, но тази версия не е активирана по подразбиране. Причината е, че в момента съществува само в чернова.

Mozilla Firefox

Въведете about:config в адресната лента на вашия браузър. Потвърдете, че разбирате рисковете.

- Ще се отвори редакторът на настройките на Firefox.

- Въведете security.tls.version.max в търсенето

- Променете стойността на 4, като щракнете двукратно върху текущата стойност.

Google Chrome

- Въведете chrome://flags/ в адресната лента на вашия браузър, за да отворите панела за експерименти.

- Намерете опция #tls13-variant

- Кликнете върху менюто и го задайте на Enabled (Draft).

- Рестартирайте браузъра си.

Как да проверите дали вашият браузър използва версия 1.2

Напомняме ви, че версия 1.3 все още не е в обществена употреба. Ако не искаш

използвайте черновата, можете да останете на версия 1.2.

За да проверите дали вашият браузър използва версия 1.2, следвайте същите стъпки като в инструкциите по-горе и се уверете, че:

- За Firefox стойността на security.tls.version.max е 3. Ако е по-ниска, променете я на 3, като щракнете двукратно върху текущата стойност.

- За Google Chrome: щракнете върху менюто на браузъра - изберете Настройки- изберете Показване на разширени настройки- слезте до секцията системаи щракнете върху Отворете настройките на прокси сървъра...:

- В прозореца, който се отваря, щракнете върху раздела Сигурност и се уверете, че полето Използване на TLS 1.2 е отметнато. Ако не, проверете го и щракнете върху OK:

Промените ще влязат в сила, след като рестартирате компютъра си.

Бърз инструмент за проверка на версията на SSL/TLS протокола на вашия браузър

Отидете до инструмента за онлайн проверка на версията на протокола SSL Labs. Страницата ще показва в реално време използваната версия на протокола и дали браузърът е податлив на някакви уязвимости.

Източници: превод

През октомври инженерите на Google публикуваха информация за критична уязвимост в SSL версия 3.0, който получи забавно име ПУДЕЛ(Попълване на Oracle при понижено наследено криптиране или пудел 🙂). Уязвимостта позволява на атакуващ да получи достъп до информация, криптирана с протокола SSLv3, използвайки атака „човек по средата“. Както сървърите, така и клиентите, които могат да се свързват с помощта на протокола SSLv3, са уязвими към уязвимостта.

Като цяло ситуацията не е изненадваща, защото... протокол SSL 3.0, въведен за първи път през 1996 г., вече е на 18 години и вече е морално остарял. В повечето практически задачи той вече е заменен от криптографски протокол TLS(версии 1.0, 1.1 и 1.2).

За защита срещу уязвимостта на POODLE се препоръчва напълно деактивирайте поддръжката на SSLv3 както от страната на клиента, така и от страната на сървъраи оттук нататък използвайте само TLS. За потребители на наследен софтуер (като тези, които използват IIS 6 на Windows XP), това означава, че те вече няма да могат да преглеждат HTTPS страници или да използват други SSL услуги. Ако поддръжката на SSLv3 не е напълно деактивирана и по подразбиране се предлага по-силно криптиране, уязвимостта на POODLE ще продължи да съществува. Това се дължи на особеностите при избора и съгласуването на протокола за криптиране между клиент и сървър, т.к. Ако бъдат открити проблеми при използването на TLS, се извършва автоматичен преход към SSL.

Препоръчваме ви да проверите всички ваши услуги, които могат да използват SSL/TLS под каквато и да е форма, и да деактивирате поддръжката на SSLv3. Можете да проверите вашия уеб сървър за уязвимости, като използвате онлайн тест, например тук: http://poodlebleed.com/.

Забележка. Трябва ясно да се разбере, че деактивирането на SSL v3 на ниво система ще работи само за софтуер, който използва системни API за SSL криптиране (Internet Explorer, IIS, SQL NLA, RRAS и др.). Програмите, които използват свои собствени крипто инструменти (Firefox, Opera и т.н.), трябва да бъдат актуализирани и конфигурирани индивидуално.

Деактивиране на SSLv3 в Windows на системно ниво

В Windows OS поддръжката на SSL/TLS протоколи се управлява чрез системния регистър.

В този пример ще покажем как напълно да деактивирате SSLv3 на системно ниво (както ниво клиент, така и ниво сървър) в Windows Server 2012 R2:

Деактивирайте SSLv2 (Windows 2008 / Server и по-стари)

Операционните системи преди Windows 7 / Windows Server 2008 R2 използват дори по-малко защитен и остарял протокол по подразбиране SSL v2, което също трябва да бъде деактивирано от съображения за сигурност (в по-новите версии на Windows SSLv2 на ниво клиент е деактивиран по подразбиране и се използват само SSLv3 и TLS1.0). За да деактивирате SSLv2, трябва да повторите процедурата, описана по-горе, само за ключа на системния регистър SSL 2.0.

В Windows 2008/2012 SSLv2 е деактивиран на ниво клиент по подразбиране.

Активирайте TLS 1.1 и TLS 1.2 в Windows Server 2008 R2 и по-нова версия

Windows Server 2008 R2 / Windows 7 и по-нови поддържат алгоритми за криптиране TLS 1.1 и TLS 1.2, но тези протоколи са деактивирани по подразбиране. Можете да активирате поддръжка за TLS 1.1 и TLS 1.2 в тези версии на Windows, като използвате подобен сценарий

Помощна програма за управление на системни криптографски протоколи в Windows Server

Има безплатна помощна програма IIS Crypto, която ви позволява удобно да управлявате параметрите на криптографските протоколи в Windows Server 2003, 2008 и 2012. С помощта на тази помощна програма можете да активирате или деактивирате всеки от протоколите за криптиране само с две кликвания.

Програмата вече има няколко шаблона, които ви позволяват бързо да приложите предварително зададени настройки за различни настройки за сигурност.

Ако се натъкнете на проблем, при който достъпът до конкретен сайт е неуспешен и в браузъра ви се появява съобщение, има разумно обяснение за това. Причините и решенията на проблема са дадени в тази статия.

SSL TLS

SSL TLS протокол

Потребителите на бюджетни организации, и не само бюджетни, чиято дейност е пряко свързана с финансите, във взаимодействие с финансови организации, например Министерството на финансите, Министерството на финансите и др., Извършват всичките си операции изключително чрез защитен SSL протокол. По принцип в работата си те използват браузъра Internet Explorer. В някои случаи - Mozilla Firefox.

SSL грешка

Основното внимание при извършването на тези операции и работата като цяло се обръща на системата за сигурност: сертификати, електронни подписи. За работа се използва текущата версия на софтуера CryptoPro. Относно проблеми с SSL и TLS протоколи, Ако SSL грешкапояви, най-вероятно няма поддръжка за този протокол.

TLS грешка

TLS грешкав много случаи това може да показва и липса на поддръжка на протокол. Но... да видим какво може да се направи в този случай.

Поддръжка на SSL и TLS протокол

Така че, когато използвате Microsoft Internet Explorer, за да посетите уебсайт, защитен с SSL, се показва заглавната лента Уверете се, че протоколите ssl и tls са активирани. На първо място, трябва да активирате поддръжката на протокола TLS 1.0 в Internet Explorer.

Ако посещавате уебсайт, който изпълнява Internet Information Services 4.0 или по-нова версия, конфигурирането на Internet Explorer да поддържа TLS 1.0 помага да защитите връзката си. Разбира се, при условие че отдалеченият уеб сървър, който се опитвате да използвате, поддържа този протокол.

За да направите това в менюто Обслужванеизберете отбор Интернет опции.

В раздела Допълнителнов раздел Безопасност, уверете се, че следните квадратчета са избрани:

Използвайте SSL 2.0

Използвайте SSL 3.0

Използвайте TLS 1.0

Щракнете върху бутона Кандидатствайте и след това добре . Рестартирайте браузъра си .

|

След като активирате TLS 1.0, опитайте да посетите уебсайта отново.

Политика за сигурност на системата

Ако все пак се появят грешки с SSL и TLSАко все още не можете да използвате SSL, отдалеченият уеб сървър вероятно не поддържа TLS 1.0. В този случай трябва да деактивирате системната политика, която изисква FIPS-съвместими алгоритми.

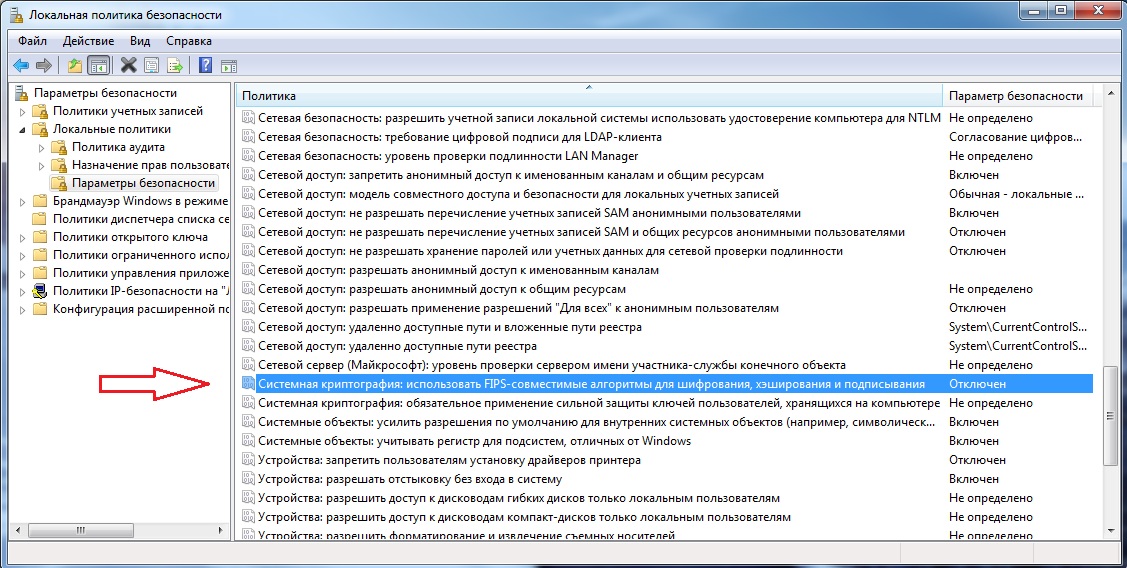

За да направите това, в Контролни панелиизберете Администрацияи след това щракнете двукратно Местна политика за сигурност.

В Локални настройки за сигурност разгънете Местни политикии след това щракнете върху бутона Настройки за сигурност.

В Локални настройки за сигурност разгънете Местни политикии след това щракнете върху бутона Настройки за сигурност.

Според правилата от дясната страна на прозореца щракнете два пъти Системна криптография: използвайте FIPS-съвместими алгоритми за криптиране, хеширане и подписванеи след това щракнете върху бутона Забранено.

внимание! Промяната влиза в сила след повторното прилагане на местната политика за сигурност. това е включете гоИ рестартирайте браузъра си .

CryptoPro TLS SSL

Актуализирайте CryptoPro

Настройка на SSL TLS

Настройка на мрежата

Друг вариант може да бъде деактивиране на NetBIOS през TCP/IP— намира се в свойствата на връзката.

DLL регистрация

Стартирайте командния ред като администратор и въведете командата regsvr32 cpcng. За 64-битова ОС трябва да използвате същия regsvr32, който е в syswow64.